Table des matières

Après la présentation des modélisations, les articles sont classés en allant des couches basses vers les couches hautes

- Modélisations des réseaux de télécommunications

-

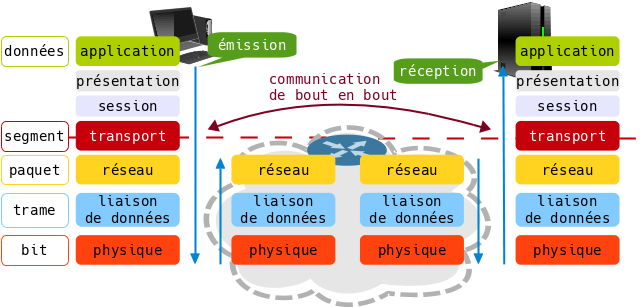

La modélisation du fonctionnement des réseaux de télécommunications a longtemps été l'objet de luttes d'influence entre les organismes de normalisation, les compagnies de télécommunication et les constructeurs d'équipements. Avec l'avènement de l'Internet, un modèle contemporain faisant la synthèse entre les modèles de référence historiques OSI et TCP/IP s'est imposé. L'objectif de cet article est d'introduire les concepts de modélisation, de présenter les deux modélisations dominantes et le «consensus» qui en est issu.

- Technologie Ethernet

-

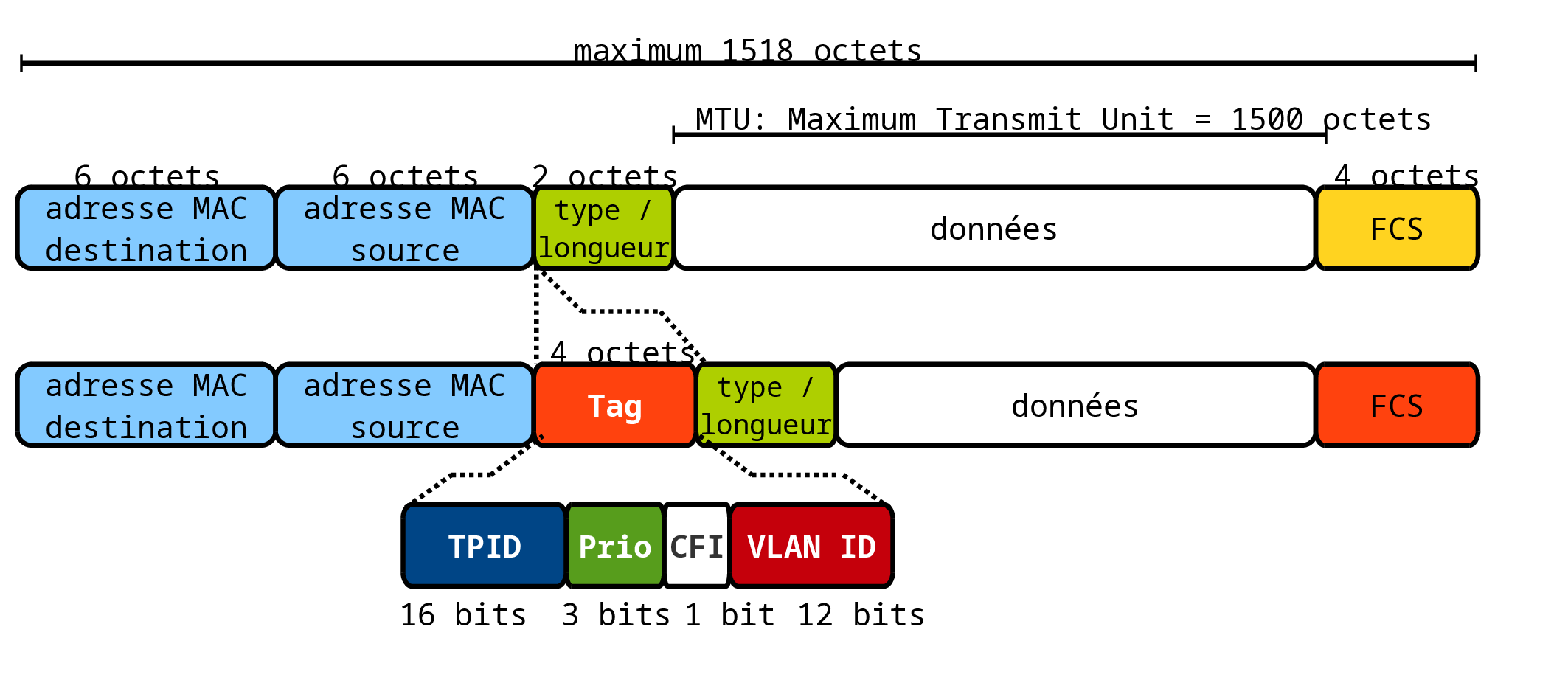

Ethernet est une technologie universelle qui dominait déjà les réseaux locaux bien avant le développement de l'Internet. La clé de la longévité de cette technologie, c'est sa simplicité. Souvent critiquée, elle a toujours été plus facile à utiliser et à mettre en oeuvre que ses concurrentes. Cet article est à la fois une introduction aux normes (IEEE 802.3 - 10Mbps, Fast Ethernet - 100Mbps, Gigabit Ethernet - 1Gbps, 10Gbps) et une aide à la conception et la réalisation de réseaux locaux.

- Segmentation des réseaux locaux

-

Les commutateurs sont aujourd'hui des outils essentiels dans la conception des architectures réseau. La garantie sur la bande passante délivrée par port a fortement contribué au développement des réseaux locaux. Pour autant, la commutation de trames Ethernet associée aux réseaux virtuels (VLANs) peut-elle supplanter à elle seule le routage dans la gestion des réseaux ? Pour concevoir correctement une architecture, il faut considérer les besoins des application, les types de trafic (données, voix, vidéo) et la composition des groupes logiques. Cet article donne quelques éléments sur le choix entre routage et commutation.

- Adressage IPv4

-

Le système d'adressage défini avec le protocole réseau du modèle TCP/IP est incontournable dans la mise en œuvre des réseaux actuels. L'objet de cet article est de décrire succinctement le fonctionnement et les possibilités de l'adressage IPv4.

- Autoconfiguration IPv6

-

À l'heure où les objets connectés à Internet se multiplient, il est probable que le service d'autoconfiguration IPv6 sans état soit enfin utilisé à grande échelle. Ce document propose un exemple de mise en œuvre de l'autoconfiguration entre un routeur et les hôtes de deux réseaux locaux distincts. Le but est d'utiliser au maximum le principe des échanges d'informations réseau stateless. En plus de l'attribution des des paramètres réseau usuels d'un hôte client, on ajoute le service multicast Domain Name System (mDNS) qui suit aussi le même principe et permet de contacter un hôte réseau par le nom qu'il annonce.

- Routage inter-VLAN

-

- Routage inter-VLAN avec Open vSwitch

-

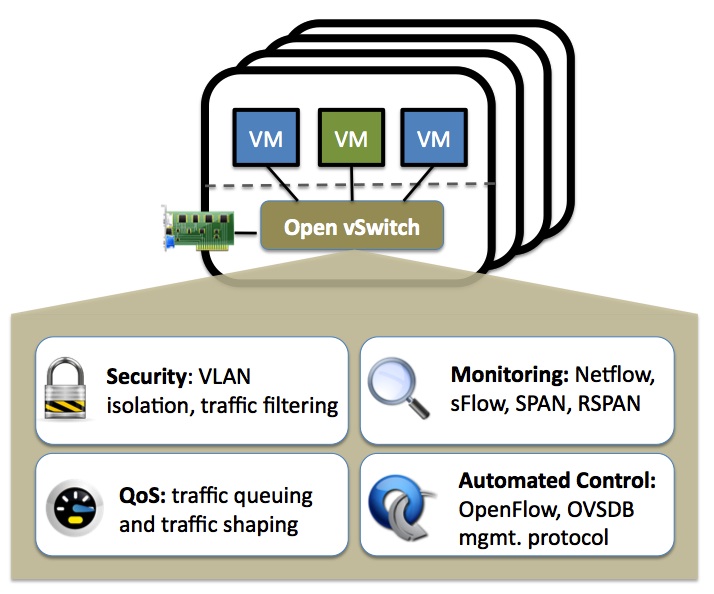

L'usage des commutateurs virtuels se développe très rapidement avec l'augmentation tout aussi rapide du nombre d'instances de machines virtuelles ou de conteneurs hébergés sur un même système hôte physique. En fait, les besoins en commutation de circuits et de paquets sont toujours présents que l'on utilise des équipements physiques ou des systèmes virtuels. Cet article présente deux maquettes réduites au strict minimum qui permettent d'illustrer l'utilisation du commutateur virtuel Open vSwitch dans un contexte de routage inter-VLAN. Le parti pris des manipulations est de reproduire à l'identique les opérations que l'on réaliserait sur des équipements réels.

- Aire OSPF et passerelles multiples

-

Cet article est une illustration des fonctions de routage avancées sur les systèmes GNU/Linux. À partir d'une topologie de travaux pratiques comprenant trois routeurs en «triangle» dans une aire OSPF et un quatrième routeur représentant un hypothétique opérateur, il couvre les notions de répartition de trafic (load balancing) et de tolérance aux pannes réseau (failover).

- Un article sur les concepts élémentaires en sécurité de l'information

-

Cet article est une traduction libre d'une page publiée sur le blog de Daniel Miessler. Il présente les concepts de base en sécurité de l'information de façon succincte et imagée. C'est une excellente introduction au vocabulaire usuel de ce domaine sensible des technologies de l'information.

- Routage OSPF & VPN IPSEC site à site

-

La mise en œuvre d’un réseau privé virtuel (VPN) avec le jeu de protocoles IPSec est un exercice qui peut rapidement tourner au calvaire compte tenu du nombre des combinaisons possibles entre les différents algorithmes et autres paramètres. Cet article est une synthèse rédigée après avoir «survécu» à la configuration d’un VPN IPSec avec routage OSPF entre deux sites distants avec des systèmes différents.

Après avoir présenté le contexte et rappelé sommairement les caractéristiques du jeu de protocoles IPSec, on précise les choix de combinaisons de protocoles puis on décrit étape par étape le processus de déploiement de la topologie type d’intercconnexion réseau.